来自Vertek 公司的一位威胁情报分析师在本周二(6月12日)告诉恶意软件研究技术网站Bleeping Computer,他最近发现一个垃圾邮件僵尸网络的命令和控制(C&C)服务器意外暴露了至少4300万个电子邮箱地址。

该分析师声称,这个发现来源于他正在追踪的一起通过垃圾电子邮件传播恶意软件的活动,活动的目的在于传播一个最新版本的Trok木马。由于C&C服务器的配置错误,导致任何人都可以通过直接访问其IP地址来查看其存储的所有内容。

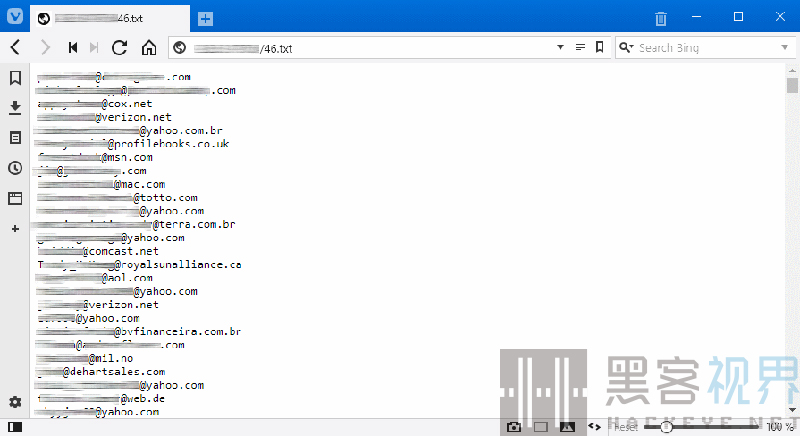

该分析师表示,他从这台服务器上共发现了2201个文本文件,命名十分简单——从1.txt 一直按顺序到2201.txt,其中每个文件中均包含有约2万个电子邮箱地址。分析师认为Trik僵尸网络运营商的使用这些电子邮件收件人列表的目的,是为了允许订阅其服务的犯罪分子能够通过垃圾电子邮件活动来传播自己的恶意软件。

分析师还告诉Bleeping Computer,他和他的团队对所有这些电子邮箱地址的唯一性进行了验证。结果显示,在44,020,000个地址中,有43,555,741是唯一的。

从域名来看,这些电子邮箱地址来自世界各地。共有460万个唯一的电子邮箱域名,从.com、.net到.gov以及数个企业的私有域名。这其中包括雅虎(yahoo.com)、腾讯(qq.com)和网易(126.com、163.com)等,前100个电子邮箱域名如下:

-

yahoo.com

-

aol.com

-

comcast.net

-

yahoo.co.in

-

sbcglobal.net

-

msn.com

-

rediffmail.com

-

yahoo.co.uk

-

yahoo.fr

-

verizon.net

-

bellsouth.net

-

cox.net

-

earthlink.net

-

yahoo.com.br

-

ymail.com

-

att.net

-

btinternet.com

-

libero.it

-

yahoo.es

-

charter.net

-

mac.com

-

mail.ru

-

juno.com

-

optonline.net

-

yahoo.ca

-

me.com

-

yahoo.com.ar

-

yahoo.in

-

rocketmail.com

-

wanadoo.fr

-

rogers.com

-

yahoo.it

-

shaw.ca

-

ig.com.br

-

163.com

-

uol.com.br

-

free.fr

-

yahoo.com.mx

-

web.de

-

orange.fr

-

sympatico.ca

-

aim.com

-

cs.com

-

bigpond.com

-

terra.com.br

-

yahoo.co.id

-

netscape.net

-

alice.it

-

sky.com

-

yahoo.com.au

-

bol.com.br

-

YAHOO.COM

-

excite.com

-

mail78.com

-

tiscali.co.uk

-

mindspring.com

-

tiscali.it

-

HOTMAIL.COM

-

ntlworld.com

-

netzero.net

-

prodigy.net

-

126.com

-

yandex.ru

-

planet.nl

-

yahoo.com.cn

-

qq.com

-

embarqmail.com

-

adelphia.net

-

telus.net

-

hp.com

-

yahoo.de

-

roadrunner.com

-

skynet.be

-

telenet.be

-

wp.pl

-

talktalk.net

-

pacbell.net

-

t-online.de

-

netzero.com

-

optusnet.com.au

-

virgilio.it

-

home.nl

-

videotron.ca

-

blueyonder.co.uk

-

peoplepc.com

-

windstream.net

-

xtra.co.nz

-

bluewin.ch

-

us.army.mil

-

hetnet.nl

-

trainingelite.com

-

yahoo.com.sg

-

laposte.net

-

ge.com

-

frontiernet.net

-

q.com

-

mchsi.com

-

webtv.net

-

abv.bg

-

insightbb.com

分析师指出,其中大多数电子邮箱地址都是之前曾经遭暴露过的。例如,雅虎 (1060 万个)和 美国在线(830万个)。这意味着,旨在通过垃圾电子邮件传播恶意软件的活动有极大可能专门针对了一些老用户。另一种可能是,被发现的电子邮箱地址列表并不完整。

当然,我们还应该关注的是事件中出现的Trok木马。根据相关资料显示,它是一种典型的恶意软件下载器,至少已经活跃超过10年的时间。在感染计算机后,会利用受感染计算机来组建僵尸网络。

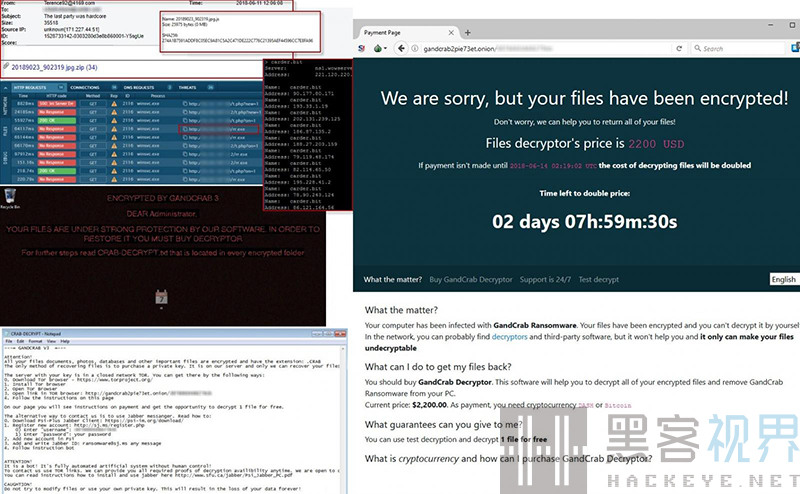

正如前面提到的哪样,僵尸网络被租售给其他犯罪分子使用。Vertek 公司的这位分析师表示,Trik僵尸网络正在被 勒索软件GandGrab的运营团队使用,用于传播GandGrab V3版本。

GandGrab勒索软件最初出现在今年1月份,主要通过垃圾电子邮件、社交工程、漏洞利用包以及恶意广告传播,并在短短的几个月时间里发布了多个版本,被认为是2018年的最顶级勒索软件之一。

最新的V3版本不仅保留了之前版本的所有功能,并新增了自动运行功能,导致即使受感染计算机重新启动,它也能够随之自行启动,从而在受感染计算机上建立持久性。

随着GandGrab的运营团队开始利用Trik僵尸网络来传播自己的恶意软件,我们相信这款勒索软件必将在接下来的一段时间里给全球互联网用户带来更大的困扰。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号