本季度重点关注情况

1、本季度利用肉鸡发起攻击的活跃控制端中,境外控制端按国家和地区统计,最多位于美国、荷兰和德国;境内控制端按省份统计,最多位于江苏省、上海市和北京市,按归属运营商统计,电信占比最大。

2、本季度参与攻击的活跃境内肉鸡中,按省份统计最多位于江苏省、广东省和浙江省;按归属运营商统计,电信占比最大。

3、本季度被利用参与Memcached反射攻击的活跃境内反射服务器中,按省份统计排名前三名的省份是广东省、湖南省、和广西省;数量最多的归属运营商是电信。被利用参与NTP反射攻击的活跃境内反射服务器中,按省份统计排名前三名的省份是河北省、湖北省和河南省;数量最多的归属运营商是联通。被利用参与SSDP反射攻击的活跃境内反射服务器中,按省份统计排名前三名的省份是辽宁省、浙江省和广东省;数量最多的归属运营商是联通。

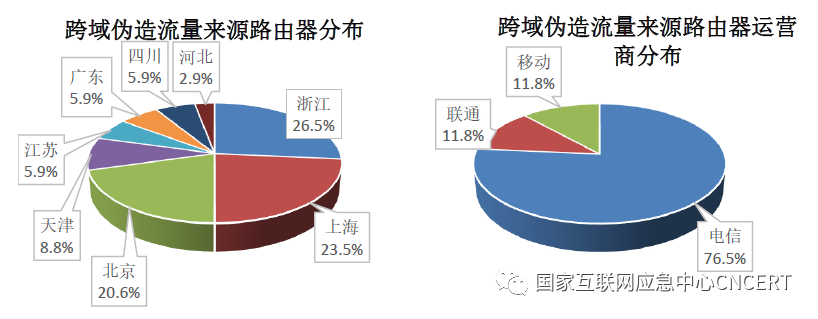

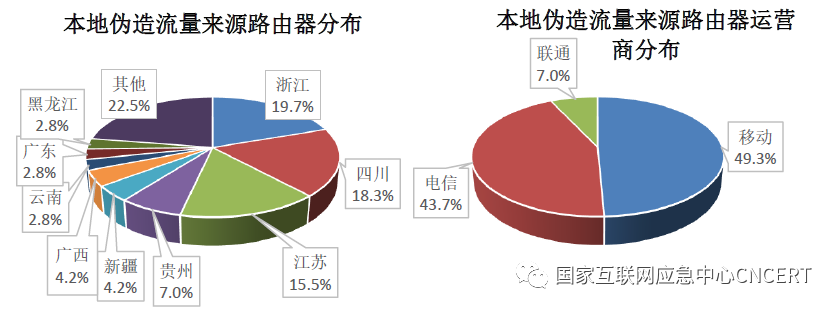

4、本季度转发伪造跨域攻击流量的路由器中,位于浙江省、上海市和北京市的路由器数量最多。本季度转发伪造本地攻击流量的路由器中,位于浙江省、四川省和江苏省的路由器数量最多。

攻击资源定义

本报告为2020年第1季度的DDoS攻击资源分析报告。围绕互联网环境威胁治理问题,基于CNCERT监测的DDoS攻击事件数据进行抽样分析,重点对“DDoS攻击是从哪些网络资源上发起的”这个问题进行分析。主要分析的攻击资源包括:

1、控制端资源,指用来控制大量的僵尸主机节点向攻击目标发起DDoS攻击的僵尸网络控制端。

2、肉鸡资源,指被控制端利用,向攻击目标发起DDoS攻击的僵尸主机节点。

3、反射服务器资源,指能够被黑客利用发起反射攻击的服务器、主机等设施,它们提供的某些网络服务(如DNS服务器,NTP服务器等),不需要进行认证并且具有放大效果,又在互联网上大量部署,从而成为被利用发起DDoS反射攻击的网络资源。

4、跨域伪造流量来源路由器,是指转发了大量任意伪造IP攻击流量的路由器。由于我国要求运营商在接入网上进行源地址验证,因此跨域伪造流量的存在,说明该路由器或其下路由器的源地址验证配置可能存在缺陷,且该路由器下的网络中存在发动DDoS攻击的设备。

5、本地伪造流量来源路由器,是指转发了大量伪造本区域IP攻击流量的路由器。说明该路由器下的网络中存在发动DDoS攻击的设备。

在本报告中,一次DDoS攻击事件是指在经验攻击周期内,不同的攻击资源针对固定目标的单个DDoS攻击,攻击周期时长不超过24小时。如果相同的攻击目标被相同的攻击资源所攻击,但间隔为24小时或更多,则该事件被认为是两次攻击。此外,DDoS攻击资源及攻击目标地址均指其IP地址,它们的地理位置由它的IP地址定位得到。

DDoS攻击资源分析

1 控制端资源分析

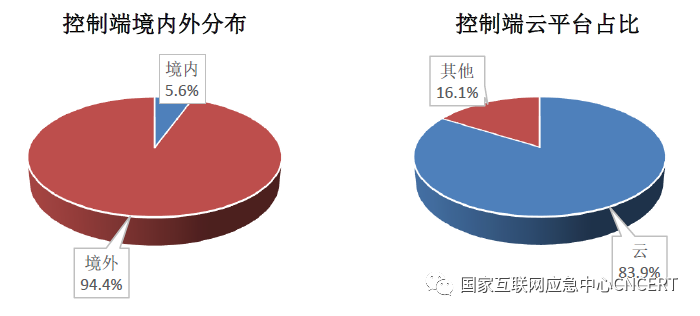

2020年第1季度CNCERT/CC监测发现,利用肉鸡发起DDoS攻击的活跃控制端有1294个,其中境外控制端占比94.4%、云平台控制端占比83.9%,如图1所示,与2019年相比境外控制端占比进一步提高。

图1 2020年第1季度发起DDoS攻击的控制端数量境内外分布和云平台占比

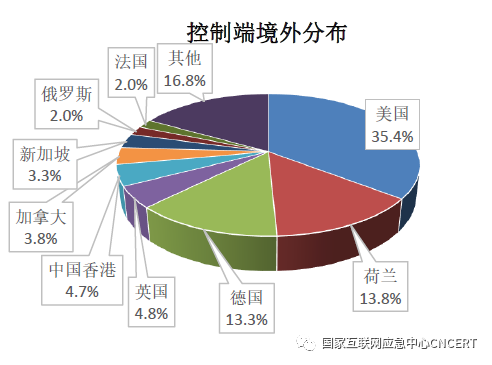

位于境外的控制端按国家或地区统计,排名前三位的分别为美国(35.4%)、荷兰(13.8%)和德国(13.3%),其中如图2所示。

图2 2020年第1季度发起DDoS攻击的境外控制端数量按国家或地区分布

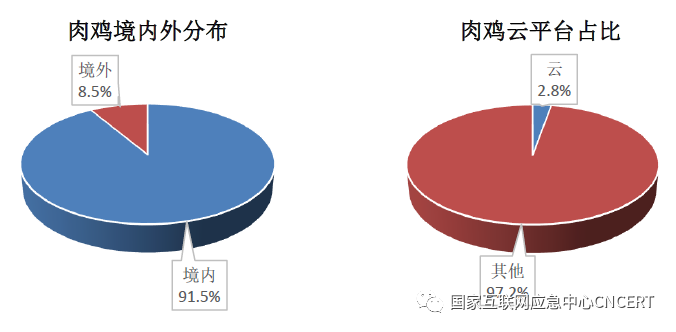

位于境内的控制端按省份统计,排名前三位的分别为江苏省(23.6%)、上海市(20.8%)和北京市(15.3%);按运营商统计,电信占38.8%,联通占32.1%,移动占21.6%,如图3所示。

图3 2020年第1季度发起DDoS攻击的境内控制端数量按省份和运营商分布

发起攻击最多的境内控制端地址前二十名及归属如表1所示,位于江苏省和上海市的地址最多。

表1 2020年第1季度发起攻击的境内控制端TOP20

| 控制端地址 | 归属省份 | 归属运营商或云服务商 |

| 180.X.X.237 | 江苏 | 电信 |

| 122.X.X.163 | 河南 | BGP多线 |

| 61.X.X.106 | 江苏 | 电信 |

| 183.X.X.217 | 广东 | 电信 |

| 61.X.X.121 | 江苏 | 电信 |

| 111.X.X.179 | 安徽 | 移动 |

| 193.X.X.99 | 广东 | 腾讯云 |

| 180.X.X.50 | 江苏 | 电信 |

| 218.X.X.64 | 江苏 | 电信 |

| 125.X.X.39 | 广东 | 电信 |

| 122.X.X.232 | 上海 | 华为云 |

| 119.X.X.92 | 上海 | 华为云 |

| 119.X.X.154 | 上海 | 华为云 |

| 122.X.X.98 | 上海 | 华为云 |

| 122.X.X.62 | 上海 | 华为云 |

| 121.X.X.197 | 浙江 | 阿里云 |

| 222.X.X.162 | 江苏 | 电信 |

| 111.X.X.16 | 江苏 | BGP多线 |

| 122.X.X.228 | 上海 | 腾讯云 |

| 49.X.X.111 | 上海 | 腾讯云 |

2 肉鸡资源分析

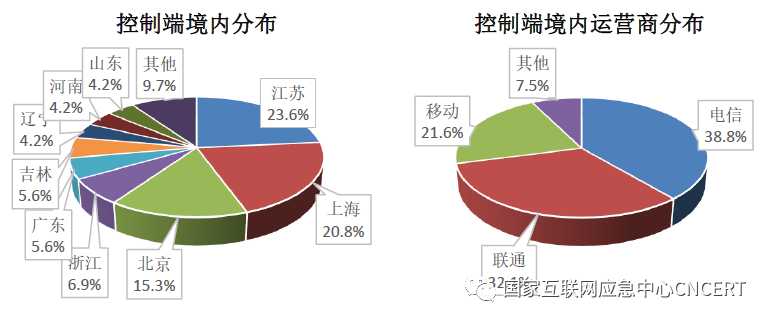

2020年第1季度CNCERT/CC监测发现,参与真实地址攻击(包含真实地址攻击与反射攻击等其他攻击的混合攻击)的肉鸡810081个,其中境内肉鸡占比91.5%、云平台肉鸡占比2.8%,如图4所示。

图4 2020年第1季度参与DDoS攻击的肉鸡数量境内外分布和云平台占比

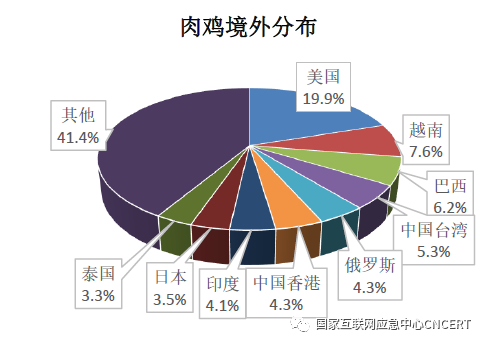

位于境外的肉鸡按国家或地区统计,排名前三位的分别为美国(19.9%)、越南(7.6%)和巴西(6.2%),其中如图5所示。

图5 2020年第1季度参与DDoS攻击的境外肉鸡数量按国家或地区分布

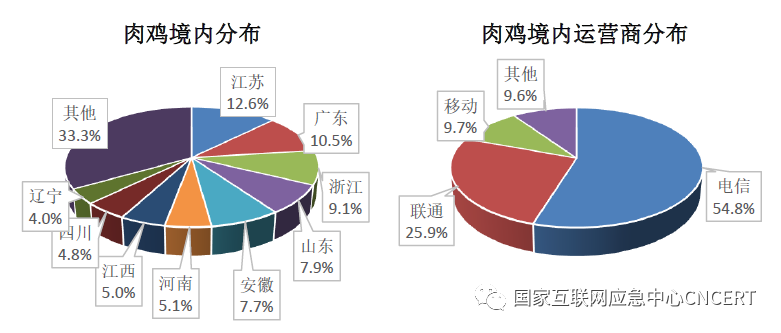

位于境内的肉鸡按省份统计,排名前三位的分别为江苏省(12.6%)、广东省(10.5%)和浙江省(9.1%);按运营商统计,电信占54.8%,联通占25.9%,移动占9.7%,如图6所示。

图6 2020年第1季度参与DDoS攻击的境内肉鸡数量按省份和运营商分布

参与攻击最多的境内肉鸡地址前二十名及归属如表2所示,位于北京市的地址最多。

表2 2020年第1季度参与攻击最多的境内肉鸡地址TOP20

| 肉鸡地址 | 归属省份 | 归属运营商 |

| 111.X.X.145 | 北京 | 联通 |

| 39.X.X.75 | 广东 | 阿里云 |

| 101.X.X.51 | 上海 | 360云 |

| 39.X.X.100 | 北京 | 阿里云 |

| 124.X.X.117 | 北京 | BGP多线 |

| 111.X.X.131 | 北京 | 联通 |

| 111.X.X.139 | 北京 | 联通 |

| 111.X.X.124 | 北京 | 联通 |

| 111.X.X.93 | 北京 | 联通 |

| 123.X.X.121 | 北京 | BGP多线 |

| 111.X.X.233 | 北京 | 联通 |

| 111.X.X.201 | 北京 | 联通 |

| 36.X.X.5 | 北京 | 电信 |

| 111.X.X.227 | 北京 | 联通 |

| 154.X.X.237 | 北京 | 腾讯云 |

| 111.X.X.195 | 北京 | 联通 |

| 122.X.X.52 | 上海 | 腾讯云 |

| 118.X.X.241 | 重庆 | 腾讯云 |

| 94.X.X.120 | 重庆 | 腾讯云 |

| 122.X.X.218 | 上海 | 腾讯云 |

3 反射攻击资源分析

2020年第1季度CNCERT/CC监测发现,参与反射攻击的三类重点反射服务器5379142台,其中境内反射服务器占比64.7%,Memcached反射服务器占比3.0%,NTP反射服务器占比41.0%,SSDP反射服务器占比56.0%。

(1)Memcached反射服务器资源

Memcached反射攻击利用了在互联网上暴露的大批量Memcached服务器(一种分布式缓存系统)存在的认证和设计缺陷,攻击者通过向Memcached服务器IP地址的默认端口11211发送伪造受害者IP地址的特定指令UDP数据包,使Memcached服务器向受害者IP地址返回比请求数据包大数倍的数据,从而进行反射攻击。

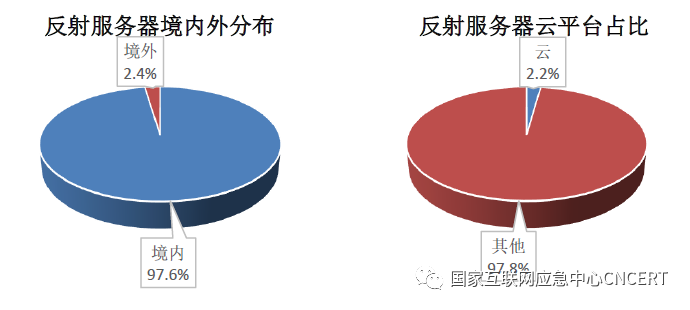

2020年第1季度CNCERT/CC监测发现,参与反射攻击的Memcached反射服务器158855个,其中境内反射服务器占比97.6%、云平台反射服务器占比2.2%,如图7所示。

图7 2020年第1季度Memcached反射服务器数量境内外分布和云平台占比

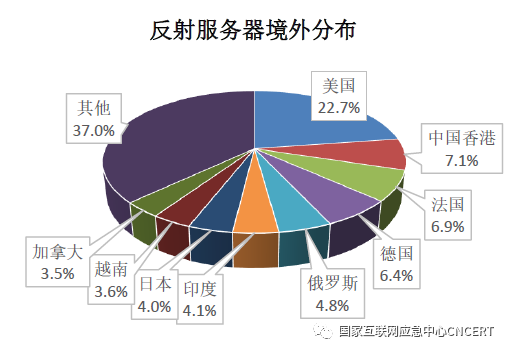

位于境外的反射服务器按国家或地区统计,排名前三位的分别为美国(22.7%)、中国香港(7.1%)和法国(6.9%),其中如图8所示。

图8 2020年第1季度境外Memcached反射服务器数量按国家或地区分布

位于境内的反射服务器按省份统计,排名前三位的分别为广东省(14.7%)、湖南省(7.7%)和广西省(6.9%);按运营商统计,电信占76.7%,联通占14.4%,移动占8.4%,如图9所示。

图9 2020年第1季度境内Memcached反射服务器数量按省份和运营商分布

被利用参与Memcached反射攻击最多的境内反射服务器地址前二十名及归属如表3所示,位于上海市和北京市的地址最多。

表3 2020年第1季度被利用参与Memcached反射攻击最多的反射服务器地址Top20

| 反射服务器地址 | 归属省份 | 归属运营商或云服务商 |

| 58.X.X.30 | 广东 | 联通 |

| 210.X.X.98 | 北京 | 联通 |

| 120.X.X.166 | 上海 | 移动 |

| 120.X.X.253 | 上海 | 金山云 |

| 113.X.X.112 | 广东 | 电信 |

| 120.X.X.112 | 上海 | 移动 |

| 119.X.X.93 | 北京 | BGP多线 |

| 121.X.X.221 | 广东 | BGP多线 |

| 60.X.X.82 | 安徽 | 电信 |

| 117.X.X.51 | 甘肃 | 移动 |

| 106.X.X.69 | 北京 | 百度云 |

| 114.X.X.60 | 上海 | 京东云 |

| 139.X.X.209 | 上海 | 阿里云 |

| 221.X.X.43 | 黑龙江 | 联通 |

| 120.X.X.175 | 上海 | 金山云 |

| 123.X.X.192 | 北京 | 联通 |

| 122.X.X.68 | 浙江 | 电信 |

| 202.X.X.85 | 北京 | 联通 |

| 61.X.X.141 | 北京 | 联通 |

| 27.X.X.166 | 上海 | 联通 |

(2)NTP反射服务器资源

NTP反射攻击利用了NTP(一种通过互联网服务于计算机时钟同步的协议)服务器存在的协议脆弱性,攻击者通过向NTP服务器IP地址的默认端口123发送伪造受害者IP地址的Monlist指令数据包,使NTP服务器向受害者IP地址反射返回比原始数据包大数倍的数据,从而进行反射攻击。

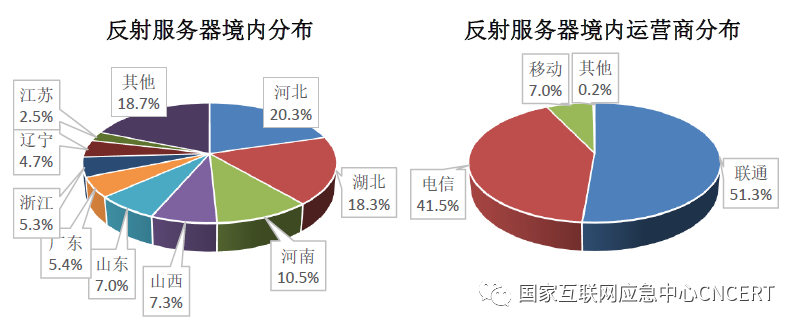

2020年第1季度CNCERT/CC监测发现,参与反射攻击的NTP反射服务器2207483个,其中境内反射服务器占比36.4%、云平台反射服务器占比1.7%,如图10所示,与2019年相比境外反射服务器占比大幅度提高。

图10 2020年第1季度NTP反射服务器数量境内外分布和云平台占比

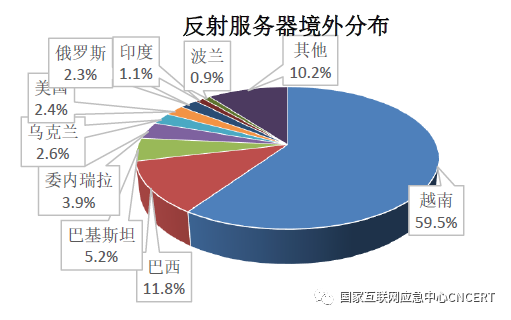

位于境外的反射服务器按国家或地区统计,排名前三位的分别为越南(59.5%)、巴西(11.8%)和巴基斯坦(5.2%),其中如图11所示。

图11 2020年第1季度境外NTP反射服务器数量按国家或地区分布

位于境内的反射服务器按省份统计,排名前三位的分别为河北省(20.3%)、湖北省(18.3%)和河南省(10.5%);按运营商统计,联通占51.3%,电信占41.5%,移动占7.0%,如图12所示。

图12 2020年第1季度境内NTP反射服务器数量按省份和运营商分布

被利用参与NTP反射攻击最多的境内反射服务器地址前二十名及归属如表4所示,位于安徽省的地址最多。

表4 2020年第1季度被利用参与NTP反射攻击最多的反射服务器地址Top20

| 反射服务器地址 | 归属省份 | 归属运营商 |

| 112.X.X.102 | 安徽 | 移动 |

| 202.X.X.52 | 海南 | 电信 |

| 122.X.X.5 | 吉林 | 联通 |

| 122.X.X.20 | 吉林 | 联通 |

| 111.X.X.217 | 山西 | 移动 |

| 222.X.X.3 | 贵州 | 电信 |

| 222.X.X.150 | 湖南 | 电信 |

| 111.X.X.7 | 湖南 | 移动 |

| 211.X.X.138 | 山西 | 移动 |

| 220.X.X.154 | 海南 | 电信 |

| 203.X.X.44 | 辽宁 | 电信 |

| 120.X.X.206 | 安徽 | 移动 |

| 111.X.X.71 | 安徽 | 移动 |

| 111.X.X.99 | 安徽 | 移动 |

| 112.X.X.80 | 安徽 | 移动 |

| 111.X.X.62 | 宁夏 | 电信 |

| 111.X.X.245 | 山西 | 移动 |

| 220.X.X.229 | 云南 | 电信 |

| 202.X.X.148 | 贵州 | 电信 |

| 218.X.X.102 | 宁夏 | 电信 |

(3)SSDP反射服务器资源

SSDP反射攻击利用了SSDP(一种应用层协议,是构成通用即插即用(UPnP)技术的核心协议之一)服务器存在的协议脆弱性,攻击者通过向SSDP服务器IP地址的默认端口1900发送伪造受害者IP地址的查询请求,使SSDP服务器向受害者IP地址反射返回比原始数据包大数倍的应答数据包,从而进行反射攻击。

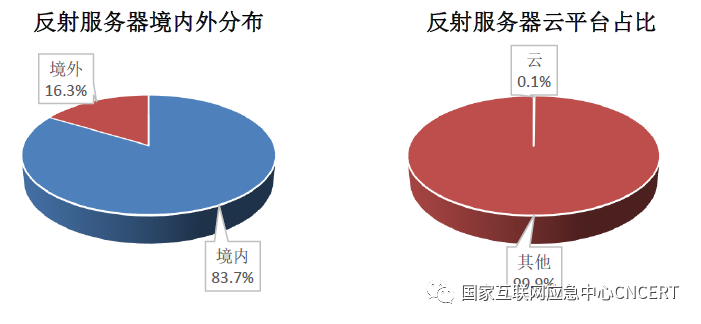

2020年第1季度CNCERT/CC监测发现,参与反射攻击的SSDP反射服务器3012804个,其中境内反射服务器占比83.7%、云平台反射服务器占比0.1%,如图13所示。

图13 2020年第1季度SSDP反射服务器数量境内外分布和云平台占比

位于境外的反射服务器按国家或地区统计,排名前三位的分别为中国台湾(16.6%)、俄罗斯(13.0%)和加拿大(5.5%),其中如图14所示。

图14 2020年第1季度境外SSDP反射服务器数量按国家或地区分布

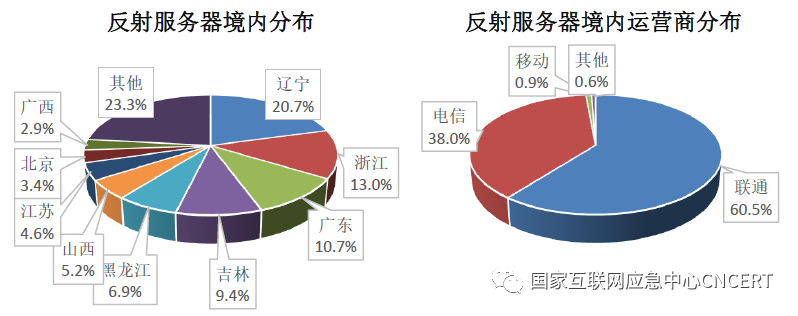

位于境内的反射服务器按省份统计,排名前三位的分别为辽宁省(20.7%)、浙江省(13.0%)和广东省(10.7%);按运营商统计,联通占60.5%,电信占38.0%,移动占0.9%,如图15所示。

图15 2020年第1季度境内SSDP反射服务器数量按省份和运营商分布

被利用参与SSDP反射攻击最多的境内反射服务器地址前二十名及归属如表5所示,位于上海市的地址最多。

表5 2020年第1季度被利用参与SSDP反射攻击最多的反射服务器地址Top20

| 反射服务器地址 | 归属省份 | 归属运营商 |

| 116.X.X.98 | 上海 | 电信 |

| 222.X.X.245 | 上海 | 电信 |

| 101.X.X.206 | 上海 | 电信 |

| 116.X.X.140 | 上海 | 电信 |

| 180.X.X.167 | 上海 | 电信 |

| 58.X.X.110 | 上海 | 联通 |

| 180.X.X.10 | 上海 | 电信 |

| 112.X.X.118 | 上海 | 联通 |

| 116.X.X.222 | 上海 | 电信 |

| 219.X.X.146 | 山西 | 电信 |

| 220.X.X.155 | 湖南 | 电信 |

| 220.X.X.175 | 安徽 | 电信 |

| 27.X.X.62 | 上海 | 联通 |

| 140.X.X.166 | 上海 | 联通 |

| 58.X.X.66 | 上海 | 联通 |

| 125.X.X.73 | 上海 | BGP多线 |

| 220.X.X.11 | 湖南 | 电信 |

| 59.X.X.242 | 山西 | 电信 |

| 118.X.X.118 | 甘肃 | 电信 |

| 140.X.X.174 | 上海 | 联通 |

(4)转发伪造流量的路由器分析

1. 跨域伪造流量来源路由器

2020年第1季度CNCERT/CC监测发现,转发跨域伪造流量的路由器34个;按省份统计,排名前三位的分别为浙江省(26.5%)、上海市(23.5%)和北京市(20.6%);按运营商统计,电信占76.5%,联通占11.8%,移动占11.8%,如图16所示。

图16 跨域伪造流量来源路由器数量按省份和运营商分布

根据参与攻击事件的数量统计,参与攻击事件最多的跨域伪造流量来源路由器地址前二十名及归属如表6所示,位于上海市和北京市的地址最多。

表6 2020年第1季度参与攻击最多的跨域伪造流量来源路由器TOP20

| 跨域伪造流量来源路由器 | 归属省份 | 归属运营商 |

| 124.X.X.1 | 上海 | 电信 |

| 124.X.X.250 | 上海 | 电信 |

| 202.X.X.23 | 上海 | 电信 |

| 202.X.X.24 | 上海 | 电信 |

| 202.X.X.21 | 上海 | 电信 |

| 219.X.X.70 | 北京 | 电信 |

| 202.X.X.17 | 上海 | 电信 |

| 202.X.X.223 | 四川 | 电信 |

| 202.X.X.222 | 四川 | 电信 |

| 219.X.X.30 | 北京 | 电信 |

| 221.X.X.253 | 广东 | 联通 |

| 202.X.X.60 | 北京 | 电信 |

| 202.X.X.61 | 北京 | 电信 |

| 219.X.X.144 | 北京 | 电信 |

| 219.X.X.45 | 北京 | 电信 |

| 211.X.X.8 | 浙江 | 移动 |

| 211.X.X.3 | 浙江 | 移动 |

| 202.X.X.241 | 江苏 | 电信 |

| 221.X.X.1 | 天津 | 电信 |

| 202.X.X.136 | 浙江 | 电信 |

2. 本地伪造流量来源路由器

2020年第1季度CNCERT/CC监测发现,转发本地伪造流量的路由器71个;按省份统计,排名前三位的分别为浙江省(19.7%)、四川省(18.3%)和江苏省(15.5%);按运营商统计,移动占49.3%,电信占43.7%,联通占7.0%,如图17所示。

图17 2020年第1季度本地伪造流量来源路由器数量按省份和运营商分布

根据参与攻击事件的数量统计,参与攻击事件最多的本地伪造流量来源路由器地址前二十名及归属如表7所示,位于浙江省和四川省的地址最多。

表7 2020年第1季度参与攻击最多的本地伪造流量来源路由器TOP20

| 本地伪造流量来源路由器 | 归属省份 | 归属运营商 |

| 220.X.X.127 | 浙江 | 电信 |

| 220.X.X.126 | 浙江 | 电信 |

| 202.X.X.137 | 浙江 | 电信 |

| 202.X.X.136 | 浙江 | 电信 |

| 218.X.X.130 | 四川 | 电信 |

| 218.X.X.129 | 四川 | 电信 |

| 202.X.X.2 | 四川 | 电信 |

| 118.X.X.168 | 四川 | 电信 |

| 118.X.X.169 | 四川 | 电信 |

| 61.X.X.1 | 四川 | 电信 |

| 202.X.X.65 | 四川 | 电信 |

| 61.X.X.221 | 浙江 | 电信 |

| 61.X.X.220 | 浙江 | 电信 |

| 61.X.X.1 | 浙江 | 电信 |

| 61.X.X.1 | 浙江 | 电信 |

| 61.X.X.4 | 浙江 | 电信 |

| 61.X.X.8 | 浙江 | 电信 |

| 202.X.X.65 | 四川 | 电信 |

| 202.X.X.66 | 四川 | 电信 |

| 211.X.X.9 | 贵州 | 移动 |

声明:本文来自国家互联网应急中心CNCERT,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号