当前,5G技术标准研制、关键设备部署、网络建设和行业应用落地同步推进。在从NSA到SA的演进过程中,网络架构的变化、应用场景的扩张、现有安全能力的成熟度等都会成为影响5G网络演进各阶段网络安全的重要因素。针对这一问题,NIST发布了《5G网络安全:向着安全的5G演进》,划分了5G安全演进的三个阶段,定义了典型应用场景,并给出了各阶段场景安全能力部署建议。NIST将以一系列安全标准和实践指南为指导,充分利用商用、开源等网络安全产品和解决方案,指导构建、合力验证5G网络各阶段安全能力。

报告核心内容解读如下

1 目的和意义

3GPP在5G标准中已定义了安全能力开放、切片安全、二次认证和密钥管理等安全域,较4G等移动通信网络自身的安全属性而言,安全性大幅提升。在此基础上,为全面保障5G网络演进和行业应用安全,如何充分发挥现有商用或开源网络安全产品、解决方案的作用,与5G自身安全属性相互配合,形成整体安全能力至关重要。因此,NIST将通过与行业企业在5G网络安全防护、安全部署等方面深入合作,促进5G网络安全新兴技术和产品的应用,验证5G安全能力,形成NIST SP1800系列网络安全实践指南,指导5G安全措施部署。

-

3GPP 5G安全要求:定义标准化5G安全属性,为5G网络设备和用户终端提供增强的安全能力;

-

NIST 5G安全实践指南:旨在定义底层基础设施、技术架构和组件等安全属性,充分利用现有网络安全产品、解决方案以及NIST其他系列网络安全标准指南,构建整体性的5G网络安全保障能力。

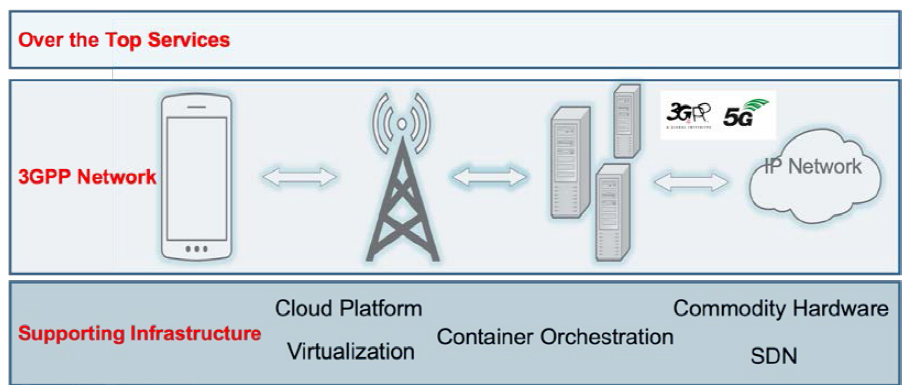

NIST表示,5G标准化进程正在持续推进并加快落地,但有一些安全能力的实现所需的安全产品尚不成熟,因此,需要随着5G技术的发展进程分阶段推进5G网络安全能力的实现。在这一过程中,3GPP标准中定义的5G技术属性也会对5G网络安全的实施起到一定的影响。尤其是5G网络首次在移动通信网络中引入了基于服务的架构(SBA),将网络组件部署于可扩展度高的容器化、虚拟化基础设施上。SBA架构、云计算等IT技术的引入也增加了5G网络安全对通用互联网安全协议和底层基础设施安全(包括服务器硬件、虚拟化平台、云操作系统和容器编排工具等)的依赖程度。NIST给出的5G网络概念架构如图所示:

图片来源:NIST Project Description:

5G Cybersecurity – Preparing a Secure Evolution to 5G

NIST认为,在4G等过去的移动通信时代,网络速率和吞吐量曾经是技术发展的主要驱动因素。5G的设计可满足智能驾驶、智能制造、智慧城市等垂直行业领域差异化的场景应用需求,随之也带来了与过去完全不同的差异化的安全需求。因此,NIST需要兼顾行业应用急需和5G技术可用度,聚焦不同应用场景的网络安全要素、挑战和机遇,与合作伙伴共同推动5G网络安全演进。

2 阶段和场景

NIST将根据5G标准的制定进展、5G技术的成熟度和5G商用部署进程等因素对5G安全的演进阶段进行划分。每个阶段由不同的安全要素(一系列安全能力的组合)所定义,并在上一阶段的基础上,迭代性地引入新的应用场景和安全能力。例如,5G非独立组网(NSA)架构利用5G新无线接入(NR)和LTE网络,在不部署5G核心网的情况下实现部署。因此,5G网络安全演进阶段的起点就是利用已有的网络安全能力、NSA核心网的安全属性等,形成一个基本的安全架构,以匹配5G NSA组网阶段的各类行业标准、最佳实践和监管等的安全需求。而后,在向独立组网(SA)演进的过程中,再逐步扩充网络组件和应用场景的安全能力。

阶段1- 构建安全的5G基础设施和架构

阶段1包括基础设施安全和5G NSA安全两个安全要素。其中,基础设施安全聚焦底层基础设施的软硬件安全,5G NSA安全则着眼于如何配置和实施5G NSA架构所具备的安全能力。

-

要素1-基础设施安全:虚拟化技术的引入使得LTE核心网组件可以以虚拟网络功能(VNF)的形式打包部署在通用的计算平台之上,同样进行了虚拟化改革的还有无线接入网(RAN)组件。因此,云基础设施等基础设施的安全性和安全能力成为影响各类虚拟网络功能安全的重要因素,包括底层基础设施平台-硬件间信任关系的度量和认证,工作流间的逻辑隔离,如何应用密码技术隔离安全性高的VNF和安全性低的VNF等问题。要素1主要关注的是3GPP 5G标准中未定义的底层基础设施安全问题,旨在为5G网络功能、RAN组件、相关工作流等提供安全的基础设施。

-

要素2-5G NSA安全:虽然3GPP在4G LTE的基础上,定义了一系列新的网络安全属性,但这些安全属性需要在5G核心网下才能生效。由于NSA组网阶段是利用5G NR和LTE核心网进行组网,要素2需要聚焦于如何配置和应用3GPP定义的一系列网络安全能力和安全属性,结合商用的安全解决方案来保障5G NSA安全,包括应对伪基站问题,保护核心网免受来自互联网的攻击,以及降低来自2G等传统无线接入技术(RAT)的降维攻击威胁等。

NIST定义了阶段1的网络安全能力可支持的5个典型应用场景,具体如下。

阶段2- 强化5G基础设施和架构安全

阶段2包括增强的基础设施安全能力和5G独立组网(SA)安全两个要素,以保障5G从非独立组网向独立组网的安全演进。阶段2的重要目标之一是利用5G核心网的标准化安全属性(3GPP TS 33.501),结合已有安全解决方案,解决在过去移动通信网络中已知的安全风险。

-

要素1-增强的基础设施安全能力:SBA架构的应用,将5G核心网功能分解成更小的功能单元,以虚拟化网络功能和容器化网络功能(CNF)的方式部署,功能单元间通过通用的服务总线,灵活地进行协作通信。此外,TLS、IPsec、JOSE等通用安全协议大量应用,这些协议的配置和管理也至关重要。要素1将以阶段1实现的基本的基础设施安全为基础,探索发展新的基础设施安全能力。例如,如何将硬件的信任根拓展到运行CNF的平台以保证CNF的安全运行和恰当隔离。

-

要素2-5G SA安全:3GPP为5G核心网设计定义了新的安全属性和能力,这些新特性在增强网络的安全性的同时,可以解决过去移动通信网络遗留的安全问题。要素2聚焦于通过行业最佳实践和技术标准,部署和验证5GSA网络的安全能力。

NIST将阶段2的安全能力所涉及的4个典型应用场景定义如下。

未来阶段

NIST对于未来阶段5G网络安全能力的发展提出了以下四个重点关注方向:

-

5G IoT安全:联网IoT设备的激增将成为未来推动5G发展的关键因素,随着5G标准的冻结和技术逐渐商用,NIST对5G网络安全能力未来发展阶段和应用场景的构建也将重点聚焦5G IoT场景。

-

切片安全:强大的网络切片能力使得运营商可为用户建设公共陆地移动网络(PLMN)网络或独立专网,为特定的应用场景按需编排、部署和配置网络功能。未来阶段也需要持续探索利用网络切片为有特别安全需求、更高安全需求的用户提供安全保障能力,包括配置基于标准的安全属性,以及运行和部署切片内安全解决方案。

-

自动驾驶安全:5G网络的超高可靠、超低时延使得自动驾驶的稳定通信成为可能。在自动驾驶场景中,连接数量多、通信时延要求低、数据传输速率要求快,其对安全性的要求也更为严苛。未来阶段,将持续探索3GPP V2X标准的应用,在推动V2X通信落地的同时,验证基于标准的安全属性。

-

边缘计算安全:边缘计算在打造5G服务模式中至关重要。为了降低由集中化云计算等导致的时延,网络设备、服务和应用逐渐向靠近用户的边缘部署,以边缘计算的方式,分散了云基础设施的部分组件,将相应的计算功能也迁移到离数据、离用户更近的网络边缘。为此,如何在相对独立的边缘计算环境中,安全的运行网络服务和相关行业应用,也是未来阶段5G网络安全能力发展的重点之一。

3各阶段技术架构详述

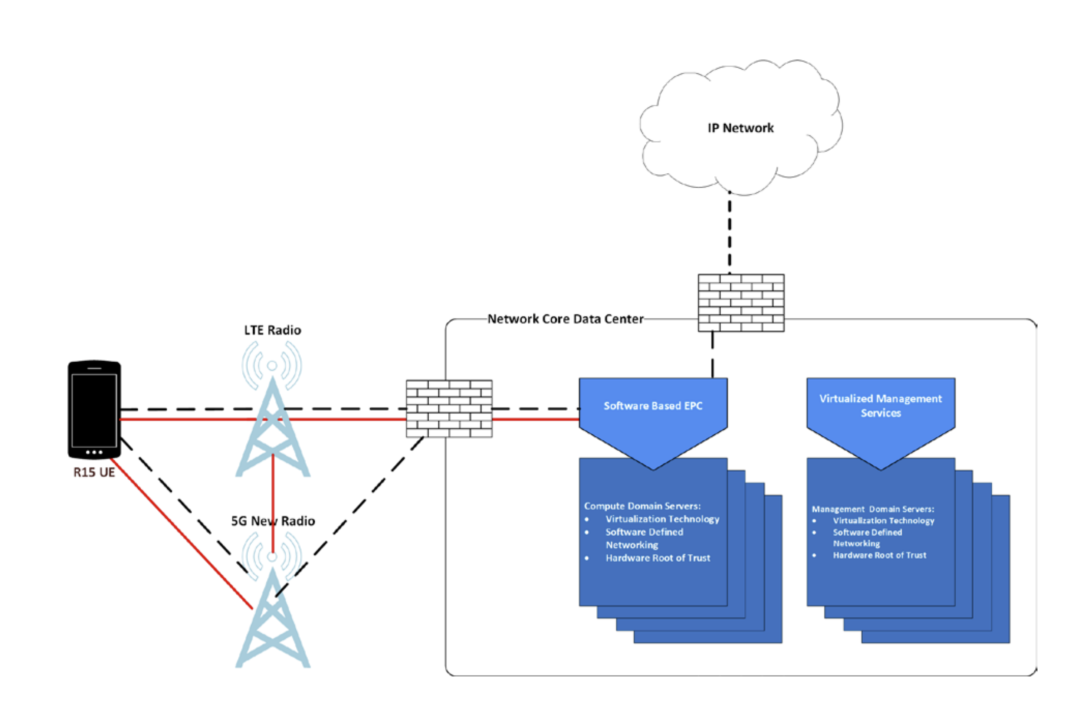

在阶段1的5G NSA网络架构中,所有的控制面流量(黑色虚线示)经由4G LTE空口转发到4G核心网,5G NR为用户面流量(红色实线示)提供更高的容量和吞吐量。核心网数据中心在为5G网络提供基础设施和相关服务的同时,还通过原生的云安全等功能的部署以实现5G网络安全能力。根据运行功能的不同,可划分为两个安全域,其一用于安全基础设施的运行管理,另外一个安全域用于部署网络功能所需的计算资源,如图所示。

图片来源:NIST Project Description:

5G Cybersecurity – Preparing a Secure Evolution to 5G

结合上图所示的阶段1技术架构,可将5G安全演进各阶段安全能力部署的要点梳理如下。

阶段1:构建安全的5G基础设施和架构

-

具有衡量信任程度功能的商用硬件

-

本地和网络存储

-

交换机,路由器

-

安全网关(SEGs),防火墙(如漫游GPRS隧道协议控制(GTP-C)/用户数据隧道(GTP-U) 防火墙,SGi/N6接口防火墙等)

-

虚拟化软件

-

安全和策略实施软件:包括安全管理,风险与合规(GRC)/安全信息和事件管理(SIEM)等

-

虚拟化LTE EPC组件

-

归属用户服务器(HSS)

-

4G基站(eNodeB)

-

5G NR下一代基站(gNodeB)

-

5G NR用户设备/消费物联网(CIoT)设备

-

通用集成电路卡(UICC)组件

-

业务支撑系统(BSS)

-

运营支撑系统(OSS)

-

身份管理系统

-

伪基站检测能力

-

仿真设备

-

网络和通信测试工具

-

法拉第笼频谱测试

-

阶段1的所有要点

-

容器编排软件

-

证书管理软件

-

5G SA核心网组件

-

5G基站-集中/分布单元

-

5G SA用户设备

-

5G CIoT设备

-

随着应用场景的不断扩充逐渐完善定义

阶段2:强化5G基础设施和架构安全

未来阶段

NIST对上述各演进阶段5G网络安全能力进行了进一步的总结,归纳到基础设施安全能力、5G NSA安全能力、增强的基础设施安全能力和5G SA安全能力四个方面,具体包括:

基础设施安全能力

-

安全可信的硬件:用于计算的硬件需提供可度量信任度的能力,例如采用资产标签等赋值方式对基础设施相关组件的可信度进行赋值,并根据这些度量值来为虚拟化工作流定义相应的安全策略。

-

隔离策略:一旦基础设施内部的硬件间建立了信任机制,便可让工作流在安全可信的、符合相应安全策略的硬件资产间有序流转,同时也可对数据流实施保护。例如,在虚拟化硬件驱动层将工作流加密,只有符合信任度和资产标签要求的计算节点才有权限获取解密密钥。此外,也可利用SDN技术从逻辑上对工作流实施隔离策略,对工作流定义网络流量策略,确保在不同组件间只有授权的网络通信才能被执行。

-

安全可视化和合规:从平台和工作流运行的全生命周期,持续实施和评估相关技术措施来保障基础设施环境的安全,包括持续记录、监控配置变化等。可利用管理、风险和合规(GRC)工具来对环境的设置、基础设施的信任状态、网络流或系统的合规性进行详细的记录和系统化的展示。

5G NSA安全能力

-

EPC核心网安全属性:配置并启用基于标准、指南的EPC安全属性和相关参数。

-

伪基站防御:在阶段1,利用商用安全解决方案来应对伪基站安全威胁(3GPP标准未定义)。

-

防止降维攻击:5G技术在演进应用过程中,将长期与LTE、3G、2G等过去的移动通信网络并存。多代际的移动通信网络的部署为用户提供了更高的互操作性,也有可能带来以传统移动通信网络安全缺陷为跳板的降维攻击。

-

虚机和容器编排:除了硬件的安全可信、资产标签的管理等措施外,注重发展跨异构平台工作流的可移植性也可帮助降低特定平台安全漏洞的影响,随着阶段2的发展将逐步引入新的虚拟和容器编排安全能力。

-

TLS安全应用:应用TLS来保障基础设施内部、VNF之间的通信安全,按标准配置包括TLS版本、加密套件、证书密钥大小、证书管理等安全属性。

-

API安全最佳实践:5G核心网中基于服务的接口和越来越多的基于API的应用带来了新的攻击面,因此,需要在5G网络中引入恰当的API安全最佳实践。

-

用户隐私保护:加密用户标识符并禁止在空口以明文的形式发送,降低传统移动通信网络中现存的安全风险等。阶段2将推动这一标准化的规定在商用解决方案中落地,并探索抵御IMSI捕获等攻击的方式。

-

用户面完整性保护:在UMTS之后已有控制面完整性保护,阶段2将利用推荐的加密算法,实施安全性更高的面向用户面流量的完整性保护。

-

CU/DU分离后可提供的安全保护:CU/DU分离使得一些对于安全性更为敏感的功能可以在离核心网更近的位置、更可靠的环境中运行。阶段2将以网络安全为出发点,研究如何利用这一新特性,实现更强的安全能力。

-

增强的认证:使用统一的身份验证框架将凭证存储在嵌入式UICC中,以支持3GPP和非3GPP接入技术,启用本地可扩展验证协议(EAP)强化3GPP接入网安全认证,使运营商可以在不影响网络功能运行的前提下拓展不同的身份认证机制以提高安全性。

-

漫游安全:跨运营商网间漫游时,通过安全边界保护代理(SEPP)网络功能实现安全保护。SEPP为在不同网络间进行交换的所有业务层信息提供应用层安全保护,包括完整性和机密性保护、重放保护、双向认证、授权、密钥协商、密钥管理、拓扑隐藏和防欺骗等。

-

网络功能开放安全:网络功能开放使得话音、数据连接、计费、用户信息等网络服务可以通过API向第三方开放,在这一过程中,SBA安全机制需保护网络侧与第三方应用侧的通信安全。

增强的基础设施安全能力

5G SA安全能力

上述安全能力与所属阶段的对应关系如下表所示。

4 相关标准和指南

-

3GPP Technical Report (TR) 21.905: “Vocabulary for 3GPP Specifications”

-

3GPP Technical Specification (TS) 33.401: “3GPP System Architecture Evolution (SAE); Security architecture”

-

3GPP TS 23.501: “System Architecture for the 5G System”

-

3GPP TS 33.501: “Security architecture and procedures for 5G system (Release 15)”

-

3GPP TS 33.210: “3G security; Network Domain Security (NDS); IP network layer security”

-

ETSI Group Specification (GS) NFV 002: “Network Functions Virtualisation (NFV); Architectural Framework”

-

ETSI GS NFV-SEC 009: “Network Functions Virtualisation (NFV); NFV Security; Report on use cases and technical approaches for multi-layer host administration”

-

ETSI Group Report (GR) NFV-SEC 016: “Network Functions Virtualisation (NFV); Security; Report on location, timestamping of VNFs”

-

NIST Special Publication (SP) 800-53: “Security and Privacy Controls for Federal Information Systems and Organizations” (Revision 4 and Revision 5)

-

NIST SP 800-187: “Guide to LTE Security”

-

NIST SP 1800-19: “Trusted Cloud: VMware Hybrid Cloud IaaS Environments”

-

NIST SP 1800-16: “Securing Web Transactions: Transport Layer Security (TLS) Server Certificate Management”

-

NIST SP 800-77 Rev 1: “Guide to IPsec VPNs”

-

NIST SP 800-52 Rev 2: “Guidelines for the Selection, Configuration, and Use of Transport Layer Security (TLS) Implementations”

-

NIST SP 800-124: “Guidelines for Managing the Security of Mobile Devices in the Enterprise”

-

Securing Web Transactions: TLS Server Certificate Management -https://www.nccoe.nist.gov/projects/building-blocks/tls-server-certificate-management

-

NCCoE Mobile Device Security -https://www.nccoe.nist.gov/projects/buildingblocks/mobile-device-security

-

Communications Security, Reliability, and Interoperability Council (CSRIC) VII, Working Group (WG) 2, Managing Security Risk in the Transition to 5G -https://www.fcc.gov/about-fcc/advisory-committees/communications-securityreliability-and-interoperability-council-vii

-

CSRIC VII, WG 2, Managing Security Risk in Emerging 5G Implementations

-

CSRIC VI, WG 3, Network Reliability and Security Risk Reduction

-

CSRIC V, WG 10, Legacy Systems and Services Risk Reduction

-

Alliance for Telecommunications Industry Solutions (ATIS) Technical Report, “5G Security Requirements (ATIS 1000077)”

5 安全控制映射

NIST在提高关键基础设施网络安全框架等标准指南中,定义了一系列可通过部署商用网络安全产品实现的安全控制,这些安全控制可根据其实施目的,视情部署于5G网络安全演进的各个阶段。

NIST SP 800-53(第四版)安全控制清单

|

ID |

安全控制 |

|

访问控制(AC) |

|

|

AC-3 |

访问控制实施 |

|

AC-4 |

信息流控制实施 |

|

AC-17 |

远程访问 |

|

AC-20 |

使用外部信息系统 |

|

审计和追溯(AU) |

|

|

AU-2 |

事件审计 |

|

AU-3 |

审计记录内容 |

|

AU-4 |

存储容量审计 |

|

AU-5 |

审计进程故障响应 |

|

AU-6 |

审计的审查、分析和报告 |

|

AU-7 |

归约审计与报告生成 |

|

AU-8 |

时间戳 |

|

AU-9 |

审计信息保护 |

|

AU-10 |

不可否认性 |

|

AU-11 |

审计记录保留 |

|

AU-12 |

审计生成 |

|

安全评估和授权(CA) |

|

|

CA-7 |

持续的监控 |

|

配置管理(CM) |

|

|

CM-3 |

配置更改控制 |

|

CM-4 |

安全影响分析 |

|

CM-8 |

信息系统组件库 |

|

CM-9 |

配置管理计划 |

|

CM-10 |

软件使用权限 |

|

身份验证(IA) |

|

|

IA-2 |

组织用户身份验证 |

|

IA-3 |

设备识别与身份验证 |

|

IA-4 |

标识符管理 |

|

IA-5 |

验证管理 |

|

IA-7 |

加密模块身份验证 |

|

维护(MA) |

|

|

MA-2 |

控制维护 |

|

MA-3 |

维护工具 |

|

MA-4 |

远程维护 |

|

MA-5 |

维护人员 |

|

MA-6 |

实时维护 |

|

风险评估(RA) |

|

|

RA-3 |

风险评估 |

|

RA-5 |

漏洞扫描 |

|

系统与服务采购(SA) |

|

|

SA-18 |

防篡改和检测 |

|

系统与通信保护(SC) |

|

|

SC-2 |

应用分区 |

|

SC-3 |

安全功能隔离 |

|

SC-7 |

边界保护 |

|

SC-8 |

传输机密性与完整性 |

|

SC-12 |

密钥建立与管理 |

|

SC-13 |

密码保护 |

|

SC-15 |

协同计算设备 |

|

SC-16 |

安全属性传输 |

|

SC-28 |

静态信息保护 |

|

系统与信息完整性(SI) |

|

|

SI-2 |

漏洞修复 |

|

SI-4 |

信息系统监控 |

|

SI-7 |

软件、固件和信息完整性 |

NIST 网络安全框架子类清单

|

网络安全框架子类标识符 |

网络安全框架子类名称 |

|

识别(ID) |

|

|

ID.AM-2 |

清点企业内的软件平台和应用程序 |

|

保护(PR) |

|

|

PR.AC-1 |

对身份和凭证进行授权、管理、验证、回收,审计已授权的设备、用户和进程 |

|

PR.AC-3 |

远程访问管理 |

|

PR.AC-5 |

保护网络完整性(网络隔离,网络分段等) |

|

PR.AC-6 |

传输时需验证身份并绑定凭证 |

|

PR.AC-7 |

用户、设备和其他资产的验证(单因素、多因素)应匹配隐私风险和企业其他风险等级 |

|

PR.DS-1 |

静态数据保护 |

|

PR.DS-2 |

数据传输保护 |

|

PR.DS-3 |

管理资产的清退、转移和处置过程 |

|

PR.DS-6 |

软件、固件和信息的完整性检查机制 |

|

PR.IP-3 |

配置更改控制流程 |

|

PR.IP-4 |

管理、维护和测试备份信息 |

|

PR.IP-9 |

制定并管理响应预案(事件响应和连续业务)和恢复计划(事件恢复和故障恢复) |

|

PR.IP-12 |

制定并实施漏洞管理计划 |

|

PR.MA-1 |

利用授权工具执行企业资产的维护和修补并记录 |

|

PR.PT-1 |

审计记录、实施和查看日志 |

|

PR.PT-4 |

保护通信 |

|

检测(DE) |

|

|

DE.AE-1 |

为用户和系统建立并管理网络运行和数据流的基线 |

|

DE.AE-2 |

分析已发现事件的攻击目标和方法 |

|

DE.AE-3 |

从多种来源和传感器收集和关联事件数据 |

|

DE.AE-4 |

确定事件影响 |

|

DE.AE-5 |

设立事件告警阈值 |

|

DE.CM-1 |

通过监控网络发现潜在的安全事件 |

|

DE.CM-7 |

监控未经授权的人员、设备和软件 |

声明:本文来自网络安全卓越验证示范中心,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号