自Gartner提出威胁情报的概念,转眼已经5、6年了。这些年情报技术相关的分析报告出了不少,但真需要威胁情报落地应用时,各种带有威胁情报功能的安全产品功能有些跨界,往往还是容易令人混淆。

作为最纯粹的威胁情报落地应用形态,威胁情报网关(Threat Intelligence Gateway, TIG)与我们熟知的其他安全产品形态,在使用场景上到底有什么区别?

什么是TIG?

威胁情报网关Threat Intelligence Gateway(TIG),是一种集威胁情报检测+响应处置一体化的产品形态,通过使用大量威胁指示器对网络流量进行检测,并由该设备对检测到的威胁进行线速阻断处理;TIG参与组织的安全事件应急响应流程,且针对实例(use case)利用能自动进行处置。

-

TIG vs FW&NGFW

防火墙的优势在于快速的数据包过滤、地址转换、数据包状态检测,但可用规则数量受限。NGFW下一代防火墙支持业务流量识别,基于状态的深度包状态检测,结合了基于特征的入侵检测能力(IDS),支持利用威胁情报进行安全防护,深度集成威胁情报(机读),但依然受到可用规则数量受限的挑战。

TIG的优势在于海量威胁情报直接消费,直接作用于网络流量。那些已经确认和验证有效的威胁情报,可以直接使用进行网络攻击阻断,减少到达防火墙的网络攻击流量,缓解防火墙性能压力。

专业的设备做专业的事:TIG对于防火墙是一种有益补充,可以有针对性的利用威胁情报数据进行网络攻击阻断。应当将威胁情报网关部署于组织的网络防御第一道防线,部署在防火墙之前,阻断大部分的已知(已验证的威胁情报)网络攻击,减少到达和经过防火墙的流量,让专业的设备完成更专业的事情。

(TIG部署在防火墙之前)

-

TIG vs WAF

WAF的优势在于针对http及https访问进行协议检查,防御SQL注入、跨站脚本攻击、cookie窃取、网页篡改等应用层网络安全攻击。区别于防火墙的4-7层防护能力,WAF更专注于web应用安全。

TIG 的优势在于利用海量威胁情报优势,可以补充WAF在网络层对威胁的识别和阻断能力。威胁情报网关可以高效利用威胁情报指示器,阻断已知威胁攻击来源。

专业的设备做专业的事:WAF可以同时生产和消耗(消费)威胁情报,可以根据访问特征指纹提取产生的威胁情报指示器,系统联动并录入威胁情报平台及推送至威胁情报网关。TIG可以利用已验证的威胁情报能力,自动化处置进行拦截或者阻断。尤其在零日漏洞发生以及面对新型攻击手段时,威胁情报网关的威胁情报能力带来的快速响应,阻断效果尤为突出。

-

TIG vs DDoS防护

DDoS防护设备的优势在于提供自动化的检测和阻断,有些时候,企业还需要依赖于运营商的高防清洗和云服务提供商的CDN流量净化服务,共同面对大规模DDoS行为。

TIG 的优势在于海量威胁情报直接消费,更多恶意攻击被阻断在网络之外。TIG针对僵尸网络失陷主机、失陷网络、失陷地址域名等动态威胁情报识别更加精确,通过多源威胁情报综合利用,可以做到更快响应和实时处理,提高阻断效率,减少误报和快速缓解攻击。

专业的设备做专业的事:DDoS攻击变得越来越复杂,依赖于算法分析和机器学习模型的DDoS防御,在互联网出现大量失陷主机和失陷网络的背景下, DDoS的识别和防御更加困难。集成机读威胁情报可以帮助针对性的防御恶意域名和失陷的IP地址,针对CC攻击(Challenge Collapsar)攻击、http 慢速DDoS攻击,包括 DNS flood及Http flood攻击、TCP反射及UDP反射攻击等攻击手段,TIG可以利用威胁情报识别和阻断。

-

TIG vs APT&NTA&NDR

APT的优势在于此类产品大多被用于检测那些未知的攻击手段和恶意软件,发现那些高度隐蔽和持续攻击的网络攻击。APT可以使用沙箱和蜜罐类的威胁情报收集方法,也有网络流量分析类别的网络可视化方法。由于加密流量的不可识读性,APT在针对加密流量的威胁监测能力上,需要威胁情报提供支撑。

NTA的优势在于流量采集和流量分析能力,拥有网络流量中的五元组(源地址、源端口、目的地址、目的端口、协议), 主要功能在发现和分析,可以理解为只看不管。

NDR的优势在于可以提供更高可见度的可视化能力,针对网络安全事件进行实时检测,实时分析,结合威胁情报进行安全事件现状分析和快速处置。NDR还可以结合SIEM平台进行关联分析,检测IOC(威胁情报指示器),利用IOC进行关联分析和特征搜索。

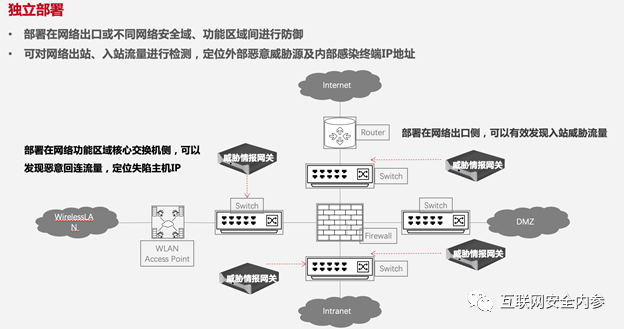

TIG 的优势在于海量威胁情报直接消费,同时威胁情报网关解决方案拥有更灵活的部署位置,组织可以同时关注南北及东西各个方向的威胁流量。TIG可以使用APT&NDR系统已验证及生产的威胁情报,对比威胁情报进行C&C连接地址的行为阻断,最终利用TIG快速自动化阻断攻击。

专业的设备做专业的事:APT&NDR通过特征比对、算法模型研判、异常行为检测等技术,有针对性的对网络威胁进行检测和告警,在事件调查和取证阶段,NDR更具有优势和价值,威胁检测之后的阻断能力,需要借助其它网络安全设备完成。TIG具备自动化处理和阻断能力,可以根据防御需要,在网络中不同节点位置灵活部署,并协同其它安全解决方案进行实时联动、动态防御,建设完善的应急响应能力。特别是针对DGA恶意域名,情报网关采用机器学习的分类算法对良性DNS请求和DNS隐蔽隧道进行有效判别,针对DGA域名采用深度学习方法的HMM模型和LTSM模型进行有效检测,并结合DPI应用识别、威胁情报特征检测实现高性能、高精准的检测输出。

-

总结

我们将这几种安全解决方案进行对比总结,看下每一类设备面临的困境、威胁情报技术带来的改变以及TIG带来的增强。

|

安全产品 |

当前困境 |

TI的价值 |

TIG应用增强 |

|

FW/NGFW |

安全策略控制数量暴增,防火墙日志警告疲劳 |

机读威胁情报可以提升策略有效性 |

直接阻断,缓解性能压力 |

|

WAF |

忽略网络层威胁处置 |

防护特征更加精准 |

直接阻断,缓解性能压力 |

|

DDoS |

失陷主机和被控肉鸡等那些看似正常的攻击 |

增加判断和识别能力 |

直接阻断,缓解性能压力 |

|

NTA/NDR |

检测和响应手段单一 |

提供威胁特征,提升检测效率 |

直接阻断,实现威胁响应及处置 |

|

APT |

高级威胁发现依赖特征 |

精准威胁特征库 |

准确阻断已知攻击 |

专业的事情,交给专业设备去完成。TIG在消费威胁情报方面更加专业,组织可针对性的利用掌握已验证威胁情报,自动化阻断及防护。

TIG在组织中的定位,是基于海量威胁情报阻断网络攻击,以威胁情报技术为驱动,构建威胁防御体系。组织需要主动式安全,而不是被动式安全,在面对海量威胁情报中,自动化进行网络攻击阻断,是当前组织的首要目标。威胁情报网关将会成为组织网络安全防御的第一道防线(入站方向),及最后一道防线(出站方向)。

声明:本文来自互联网士冗科技,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号