-

攻击者从沙特阿美石油公司盗窃1TB专有数据,开价500万美元在暗网上出售;

-

具体数据包括近1.5万名员工的个人信息、多个炼油厂内部系统项目文件、客户名单与合同等;

-

沙特阿美将此次数据泄露归因于第三方承包商,并表示事件未对公司的日常运营造成影响。

攻击者从沙特阿美石油公司盗窃1TB专有数据,并在暗网上出售。

沙特阿拉伯石油公司,又称沙特阿美,是世界上规模最大的石油与天然气上市企业之一。

这家石油巨头拥有66000多名员工,年收入近2300亿美元。

名为ZeroZ的恶意团伙为这批数据开价500万美元,并表示还可以协商。

沙特阿美已经将此次数据泄露归因于第三方承包商,并在采访中强调,事件本身并未对公司的日常运营造成影响。

利用“零日漏洞”入侵目标网络

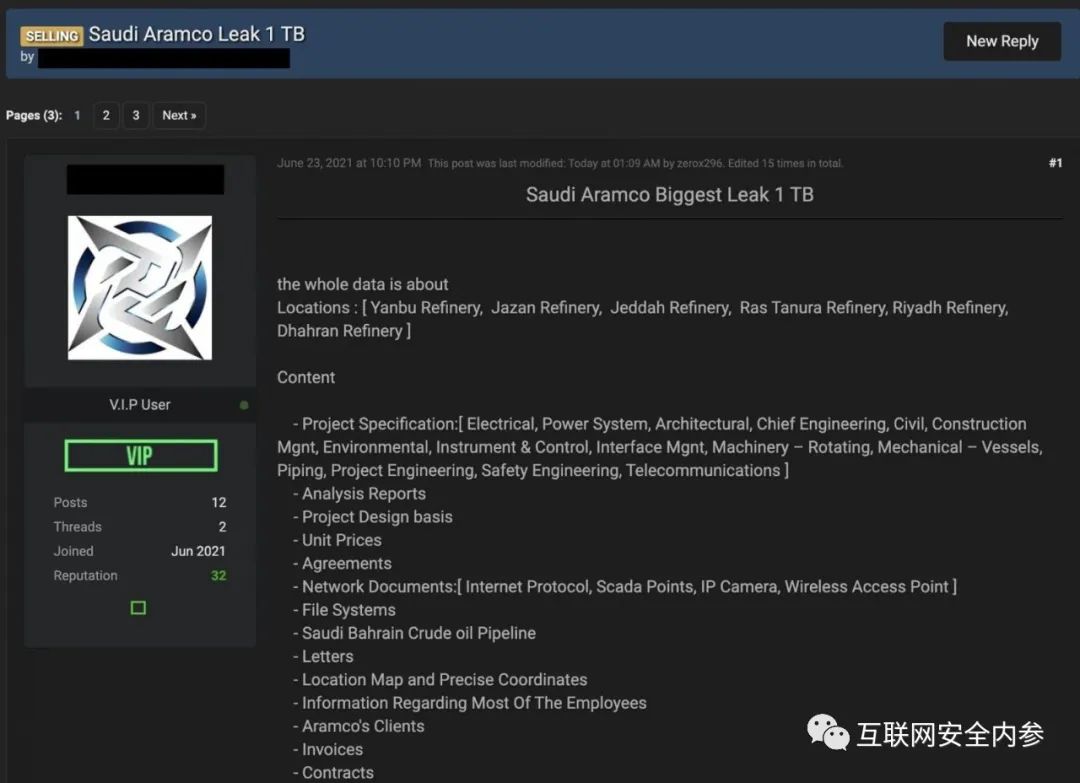

就在本月,ZeroZ恶意团伙开始在暗网上出售来自沙特阿美公司的1TB专有数据。

ZeroX宣称,这些数据盗取自2020年一次对沙特阿美“网络及服务器”的入侵行动。

因此,这批流出的文件最近日期为2020年,但也有一些可以追溯到1993年。

在我们询问对方到底如何实现侵入时,该组织并未明确回应,只模糊地表示“利用到了零日漏洞”。

为了吸引潜在买家,攻击者在今年6月首次通过数据泄露市场论坛发布了一组小规模样本,其中包含阿美石油的建设蓝图以及对PII(个人身份信息)进行过编辑的专有文件:

带有指向暗网泄露站点链接的论坛帖子

但在最初发布时,这个.onion泄露网站设置了时长662个小时的倒计时,约28天。在倒计时归零后,销售与谈判将直接开始。

ZeroX在采访中解释道,之所以选择“662个小时”,是想给沙特阿美设计一个“谜题”。但这背后的确切理由尚不明确:

恶意攻击者宣布将在662个小时之后出售沙特阿美的泄露数据

该团伙还提到,这1 TB泄露数据包含延布、吉赞、吉达、拉塔努拉、利雅得及达兰等多处城市的阿美炼油厂相关文件。

此外,数据内容还涵盖:

1. 14254名员工的全部信息:姓名、照片、护照复印件、电子邮箱、电话号码、居留许可(Iqama卡)号、职称、身份证号码、家庭信息等。

2. 包括/关于电力(供电)、建筑、工程、土木、施工管理、环境、机械、船舶、电信等系统的项目规范。

3. 内部分析报告、协议、函件、定价表等。

4. 网络布局所映射的IP地址、Scada点、Wi-Fi接入点、IP摄像机以及物联网设备等。

5. 位置图与精确坐标。

6. 沙特阿美客户名单、发票与合同。

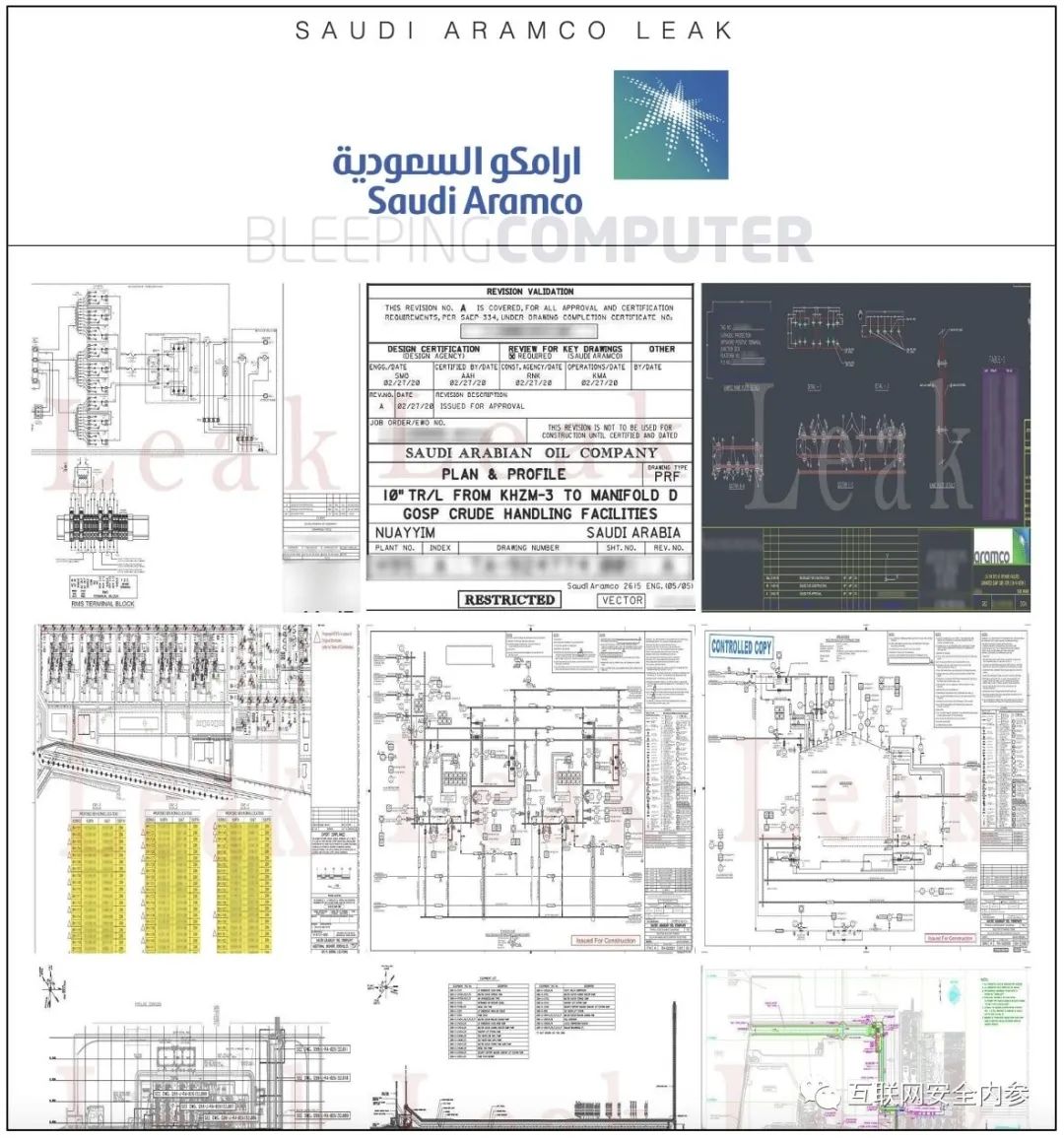

发布在泄露站点上的沙特阿美数据与蓝图样本

ZeroX已经对发布在泄露站点上的数据样本进行了个人身份信息(PII)编辑,单这1GB样本就开价2000美元,且要求买家以门罗币(XMR)的形式支付。

同时,该团伙也向我们展示了另外一些未经编辑的近期文件,用于证明他们确实掌握着阿美石油的敏感信息。

全部1TB数据的打包集价为500万美元,但ZeroX团伙表示具体价格还可以再谈。

而如果要求以排他形式购买这批数据(即不仅获取完整的1TB数据内容,同时要求ZeroX彻底擦除手头的副本),则价格预计将上扬至5000万美元。

ZeroX还提到,他们截至目前已经与五位潜在买家保持着谈判磋商。

并非勒索软件攻击

此前网上有消息称,此次事件属于“勒索软件攻击”,但实际情况并非如此。

攻击者与沙特阿美双方都向我们做出证实,强调这并不属于勒索软件攻击。

沙特阿美称,数据泄露影响到的是第三方承包商,攻击者并未直接入侵阿美的系统。

“沙特阿美最近发现有一部分公司数据被泄露在网上,这批数量有限的数据为第三方承包商所持有。”阿美公司发言人还在采访中表示,“我们已经确认,此次数据泄露并没有对阿美的日常运营造成影响。公司继续保持着良好的网络安全防御态势。”

攻击者也确实尝试联系阿美公司并告知自己已经入侵成功,但并未得到任何回复、也没有尝试进行敲诈勒索。由此看来,前文提到的“倒计时”机制对于沙特阿美自身似乎没什么作用。

所以根据分析,倒计时也许只是为了吸引潜在买家,用一点噱头为自己的销售工作造势。

2012年,沙特阿美公司的系统曾经遭遇一轮重大数据泄露,30000多个计算机磁盘被全部清空。

据称,此次通过Shamoon病毒实施的攻击事件属于网络战行为,且很可能与伊朗方面有关。

近期,科洛尼尔管道公司与美国最大丙烷供应商AmeriGas的纷纷落马,再次给我们敲响了加强基础设施网络安全能力的警钟。

参考来源:BleepingComputer.com

声明:本文来自互联网士冗科技,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号