您当前的位置: 首页 > b1ngzl ( 165 )

-

未经身份验证的远程攻击者可以利用该漏洞构造恶意请求导致远程代码执行。 漏洞概述 漏洞名称 Atlassian Confluence 远程代码执行漏洞 漏洞编号 QVD-20……

-

2024-07-02GB/T 18336 标准为强化信息技术产品安全性、提升产品国际竞争力、推动科研创新发展、维护国家网络安全起到了重要作用。 文 | 中国科学院信息工程研究所 刘奇旭 冯云 谭……

-

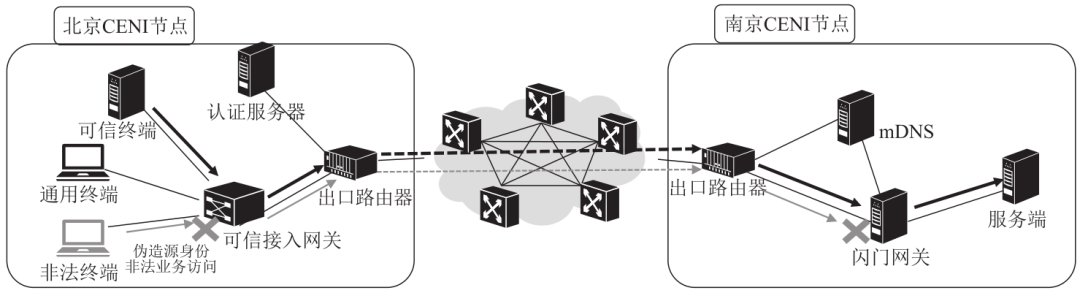

2024-07-02提出了网络5.0安全可信体系架构及实现机制,论述了网络5.0安全可信典型关键技术,介绍了当前业界已经开展的相关实践。 作者简介 马铮 中国联合网络通信有限公……

-

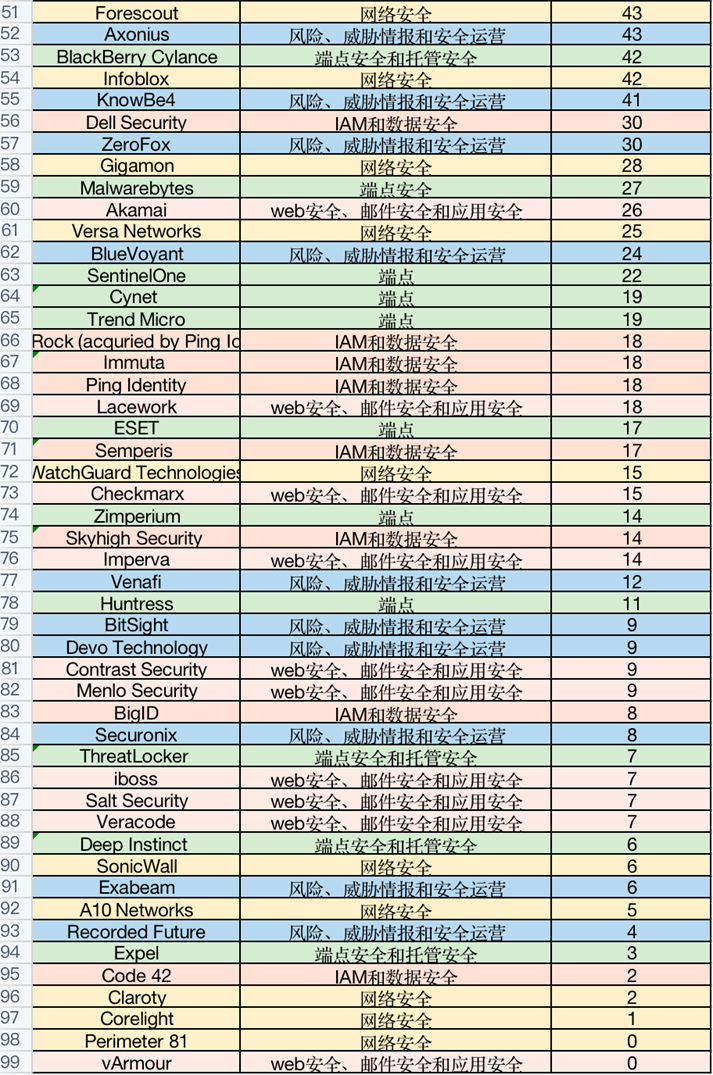

2024-07-02CRN网络安全百强企业共发布了12,543个招聘职位,其中87%的招聘职位集中在26家公司。 覆巢之下,安有完卵?在充斥恐慌和焦虑的大环境中,判断一家网络安全公司实力和价……

-

2024-07-02深度伪造色情内容黑市正蓬勃发展,并可通过搜索引擎快速变现。 据美国全国广播公司(NBC)报道,谷歌和必应等流行搜索引擎中的深度伪造色情视频正在泛滥,不法分子通……

-

2024-07-02攻击者可利用忘记密码功能,构造恶意请求获取密码重置链接,从而重置目标用户密码并实现账号接管。 近日,国家信息安全漏洞库(CNNVD)收到关于GitLab安全漏洞(CNNVD-2……

-

2024-07-02百模大战后,我们需要冷静下来思考如何更好的发挥LLM的优势,构建出好的应用和产品,此过程仍将伴生新的安全风险。 ChatGPT引发了大模型的热潮,国内很多企业和组织也开……

-

2024-07-02数据处理活动安全与数据全生命周期安全有哪些区别和联系?本文将针对这两者进行解析。 数据安全最早出现在20世纪60年代,并于20世纪末在国内有所发展。自2006年前后,国……

-

2024-07-02讨论网络安全初创企业的四个困境,以及它们对安全创始人和整个行业的意义。 虽然每个网络安全初创公司都独具特色,但它们都运作在一套模式、规则和系统之中。通过分析……

-

2024-07-02美国反情报和安全领域应该采取谨慎、审慎的步骤来加强反情报和安全的基础。 近日,美国智库大西洋理事会非常驻研究员安德鲁·布朗撰文,基于近期美国海军士兵间谍案的分……

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号